Hơn 600 tên miền bị chèn link cá độ: Website của bạn có an toàn?

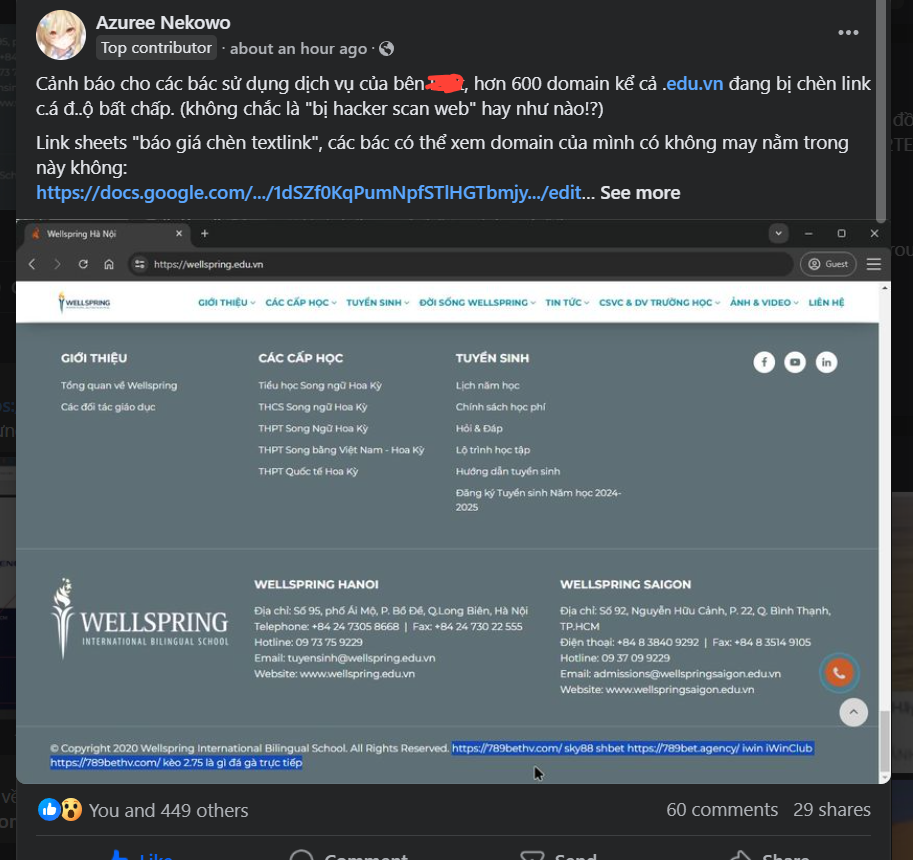

Hôm nay, mình tình cờ đọc được một bài viết trên J2Team gây chú ý với mình: Hơn 600 tên miền, bao gồm cả .edu.vn, đang bị chèn link cá độ. Điều đáng nói là các website này đều đặt trên dịch vụ hosting của một nhà cung cấp lớn tại Việt Nam. Vậy chuyện gì đang xảy ra, và liệu website của bạn có đang an toàn?

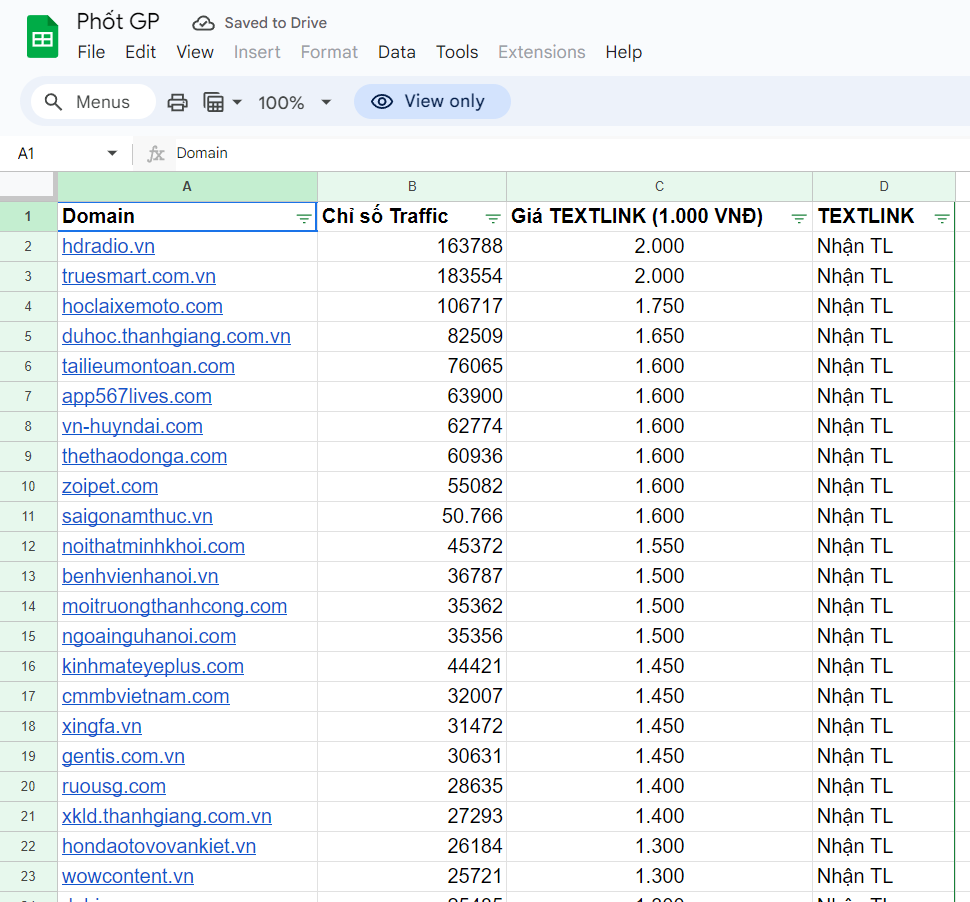

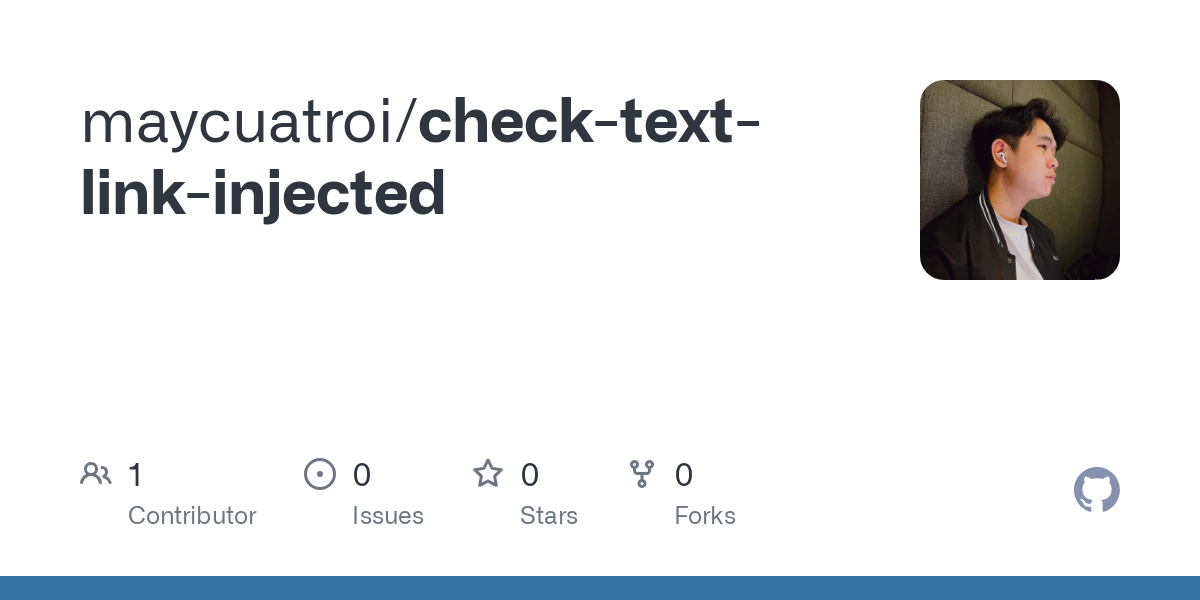

Sau khi mình scan thì đã có gần 100 sites bị gắn link cá độ tại đây:

Kết quả và script scan

Khi website trở thành "con mồi" cho hacker

Trong thời đại số hóa, việc sở hữu một website không còn là điều xa lạ. Tuy nhiên, không phải ai cũng nhận thức đầy đủ về các mối đe dọa an ninh mạng tiềm ẩn. Gần đây, có thông tin rằng nhiều website đặt trên hosting của iNET đã bị chèn liên kết ngoài bất hợp pháp, đặc biệt là các link liên quan đến cá độ và nội dung không lành mạnh.

Câu chuyện thực tế

Một bảng tính Google Sheets được lan truyền, liệt kê danh sách hơn 600 tên miền bị ảnh hưởng. Nhiều trong số đó là các trang giáo dục (.edu.vn) và các website uy tín. Khi kiểm tra, nhiều quản trị viên phát hiện website của mình chứa các liên kết lạ, dẫn đến các trang cá độ hoặc nội dung không phù hợp.

Các liên kết này được hacker chèn một cách lén lút để chính người dùng vào thì cũng không thể nhìn thấy. Từ đó không đề phòng và kiểm tra lại cấu hình bảo mật của website.

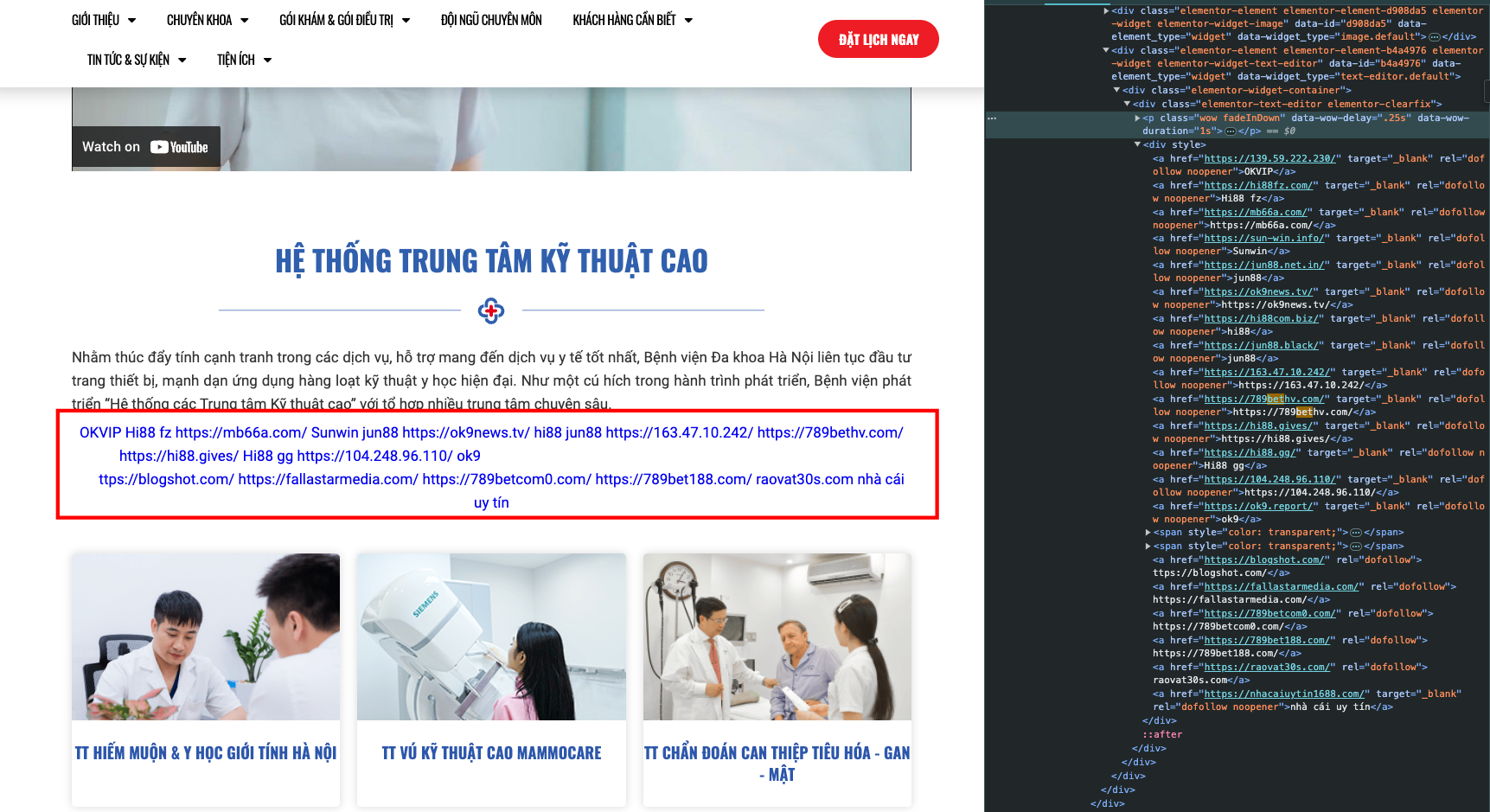

Dưới đây là ví dụ mình lấy từ trang benhvienhanoi.vn

Các liên kết dẫn tới trang cá độ được giấu đi bằng cách padding nó ra ngoài màn hình

Nếu chúng ta bỏ đoạn style đó đi thì các liên kết này sẽ hiện ra.

Tấn công chèn liên kết SEO là gì?

Đây là hình thức tấn công mà hacker xâm nhập vào website và chèn các liên kết trái phép, như ví dụ phía trên là các trang web cá độ bất hợp pháp. Mục đích chính là lợi dụng uy tín của website để nâng cao thứ hạng SEO cho các trang web xấu, thậm chí độc hại, trên công cụ tìm kiếm.

Vì sao hacker nhắm vào website của bạn?

- Uy tín cao: Website của bạn có thể đã xây dựng được uy tín và lượng truy cập ổn định, là môi trường lý tưởng để hacker lợi dụng.

- Thiếu bảo mật: Nhiều website không được cập nhật thường xuyên, sử dụng mật khẩu yếu hoặc không có các biện pháp bảo mật nâng cao.

- Lỗ hổng kỹ thuật: Sử dụng plugin, theme không an toàn hoặc không cập nhật có thể tạo ra "cửa sau" cho hacker.

Các kỹ thuật tấn công tinh vi của hacker

Trong một buổi hội thảo gần đây, nhóm chuyên gia từ Chongluadao.vn đã chia sẻ về các kỹ thuật tấn công mà hacker thường sử dụng:

Tấn công kỹ thuật:

1. Lợi dụng tính năng upload tệp tin

- Tải lên mã độc: Hacker lợi dụng tính năng upload file để đưa lên các tệp chứa mã độc hoặc shell.

- Thực thi mã trên máy chủ: Khi tệp độc hại được tải lên, hacker có thể thực thi mã và kiểm soát máy chủ.

2. Rò rỉ thông tin nhạy cảm

- Lộ tệp tin cấu hình: Sai sót trong cấu hình máy chủ khiến các tệp tin như

.env,.gitcó thể bị truy cập công khai. - Sử dụng thông tin để tấn công sâu hơn: Thông tin về cơ sở dữ liệu, API keys bị lộ giúp hacker xâm nhập sâu hơn vào hệ thống.

3. Tấn công brute force

- Thử nhiều mật khẩu: Hacker sử dụng công cụ tự động để thử hàng loạt mật khẩu cho tài khoản quản trị.

- Nhắm vào tài khoản yếu: Tập trung vào các tài khoản có tên đăng nhập dễ đoán như "admin" hoặc "user".

- Tận dụng sức mạnh máy tính: Sử dụng nhiều máy tính cùng lúc để tăng tốc độ thử mật khẩu.

4. Sử dụng mã khai thác công khai

- Khai thác lỗ hổng đã biết: Hacker tìm kiếm các lỗ hổng trong plugin, theme hoặc CMS cũ mà chưa được vá.

- Không cập nhật phần mềm: Website không được cập nhật là mục tiêu dễ dàng cho các cuộc tấn công.

5. Cài đặt Backdoor

- Duy trì quyền truy cập: Sau khi xâm nhập, hacker cài đặt backdoor để có thể quay lại bất cứ lúc nào.

- Khó phát hiện: Backdoor có thể được ẩn trong mã nguồn hoặc tệp tin hệ thống, rất khó để phát hiện.

6. Kỹ thuật "tắc kè hoa" (Cloaking)

- Hiển thị nội dung khác nhau: Website hiển thị nội dung bình thường cho người dùng, nhưng lại hiện nội dung độc hại cho công cụ tìm kiếm.

- Tránh bị phát hiện: Kỹ thuật này giúp hacker ẩn giấu hoạt động xấu, làm cho quản trị viên khó nhận ra. Ví dụ phía trên là website đã dùng kỹ thuật này.

Tấn công vào hành vi con người:

1. Phát tán mã độc thông qua Wordpress Plugin

- Phát tán các Plugin miễn phí hoặc plugin crack để bẫy những người dùng nhẹ dạ tải và cài các plugin này

- Luôn nhớ rằng: Không có bữa trưa nào miễn phí

2. Phishing

- Giả mạo trang đăng nhập: Hacker tạo ra các trang đăng nhập giống hệt trang quản trị của website.

- Lừa đảo thông tin: Gửi email hoặc tin nhắn giả mạo để lấy cắp thông tin đăng nhập của quản trị viên.

- Khai thác tâm lý: Tạo cảm giác cấp bách để nạn nhân hành động mà không suy nghĩ kỹ.

3. Khai thác quyền truy cập từ bên thứ ba

- Mua bán thông tin đăng nhập: Hacker mua thông tin quản trị từ các nguồn không chính thống. Đôi khi có những giao dịch từ chính nhân viên của bên cung cấp dịch vụ. Hoặc admin của trang web bán quyền truy cập website để thu lại một khoản cho cá nhân.

- Lợi dụng quyền truy cập hợp pháp: Nhắm vào các nhà phát triển hoặc đối tác có quyền truy cập vào hệ thống.

- Tấn công chuỗi cung ứng: Xâm nhập vào các công ty cung cấp dịch vụ để tiếp cận nhiều mục tiêu hơn.

Hậu quả nghiêm trọng đối với website của bạn

- Mất uy tín: Khi khách hàng truy cập và thấy nội dung không phù hợp, họ sẽ mất niềm tin vào thương hiệu của bạn.

- Bị Google phạt: Website có thể bị hạ thứ hạng, thậm chí bị loại khỏi kết quả tìm kiếm.

- Rủi ro pháp lý: Chứa nội dung bất hợp pháp có thể dẫn đến các vấn đề pháp lý nghiêm trọng.

- Thiệt hại kinh tế: Giảm lượng truy cập, mất khách hàng và chi phí khắc phục sự cố.

Đây là bốn thiệt hại đáng kể mà ta có thể nói ở đây cho trường hợp Hacker chỉ chèn link SEO. Nhưng lỗ hổng bảo mật của bạn vẫn luôn ở đó, Hacker có thể quay lại bất cứ khi nào. Trong tương lai, khi website của bạn có những thông tin đáng giá hoặc dữ liệu của người dùng có giá trị, hacker có thể quay trở lại và đánh cắp tiền hoặc thông tin khai thác được từ website của bạn.

Làm thế nào để bảo vệ website của bạn?

1. Kiểm tra và xử lý ngay lập tức

- Kiểm tra liên kết ngoài: Sử dụng công cụ như Google Search Console để kiểm tra xem website có chứa link lạ không.

- Xóa mã độc: Nếu phát hiện, cần loại bỏ mã độc và các liên kết bất hợp pháp.

2. Cập nhật và bảo mật hệ thống

- Cập nhật phần mềm: Luôn sử dụng phiên bản mới nhất của CMS, plugin và theme.

- Sử dụng mật khẩu mạnh: Kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt.

- Kích hoạt xác thực hai yếu tố (2FA): Tăng cường bảo mật cho tài khoản quản trị.

3. Sử dụng các công cụ bảo mật

- Web Application Firewall (WAF): Ngăn chặn các cuộc tấn công phổ biến vào website.

- Phần mềm diệt mã độc: Quét và loại bỏ mã độc trong mã nguồn.

4. Sao lưu thường xuyên

- Backup dữ liệu: Thường xuyên sao lưu website và cơ sở dữ liệu để có thể khôi phục khi cần.

5. Kiểm tra định kỳ

- Audit bảo mật: Thực hiện kiểm tra bảo mật định kỳ để phát hiện sớm các lỗ hổng.

- Giám sát hoạt động: Theo dõi log hệ thống để phát hiện các hoạt động bất thường.

Lời kết

Tôi không phải là chuyên gia an ninh mạng, tôi chỉ là một người quan tâm tới cyber security nhiều hơn mức cần thiết cho chuyên môn.

Với trường hợp iNET ở đây, cá nhân tôi nghĩ rằng có 2 kịch bản:

- Bị chơi xấu bởi một nhân viên đã nghỉ việc (hoặc đang làm nhưng lén lút), nhân viên này chỉ cần bán mật khẩu cPanel mà hắn đã thu thập được.

- Cài Wordpress Plugin bị dính mã độc trên các trang dịch vụ của người dùng.

Sau đây cũng là bài giải thích từ phía iNet: Thông tin về việc một số website đặt tại hosting iNET bị chèn liên kết bất hợp pháp

An ninh mạng không chỉ là trách nhiệm của nhà cung cấp dịch vụ mà còn là trách nhiệm của mỗi quản trị viên website. Sự việc liên quan đến iNET lần này là một lời nhắc nhở mạnh mẽ về tầm quan trọng của việc bảo mật thông tin. Đừng để website của bạn trở thành "bàn đạp" cho hacker thực hiện các hành vi xấu.

Tham khảo:

- Bài chia sẻ về bảo mật của team Chống Lừa Đảo: Youtube